~3 minutes

Le Credential Stuffing (ou “bourrage d’identifiants”) est l’une des attaques les plus répandues et les plus efficaces contre les services web modernes. Contrairement à une attaque par force brute classique où l’attaquant tente de deviner un mot de passe, le credential stuffing repose sur l’utilisation de couples identifiant/mot de passe déjà volés lors de précédentes fuites de données (data breaches).

Qu’est-ce que le Credential Stuffing ?

Le principe est simple mais redoutable : les utilisateurs ont tendance à réutiliser les mêmes mots de passe sur plusieurs sites. Lorsqu’un site A est compromis et que sa base de données fuite, les attaquants récupèrent ces identifiants et tentent de les utiliser massivement sur les sites B, C, D, etc.

Si l’utilisateur a réutilisé son mot de passe, l’attaquant accède au compte sans avoir besoin de pirater le site cible directement.

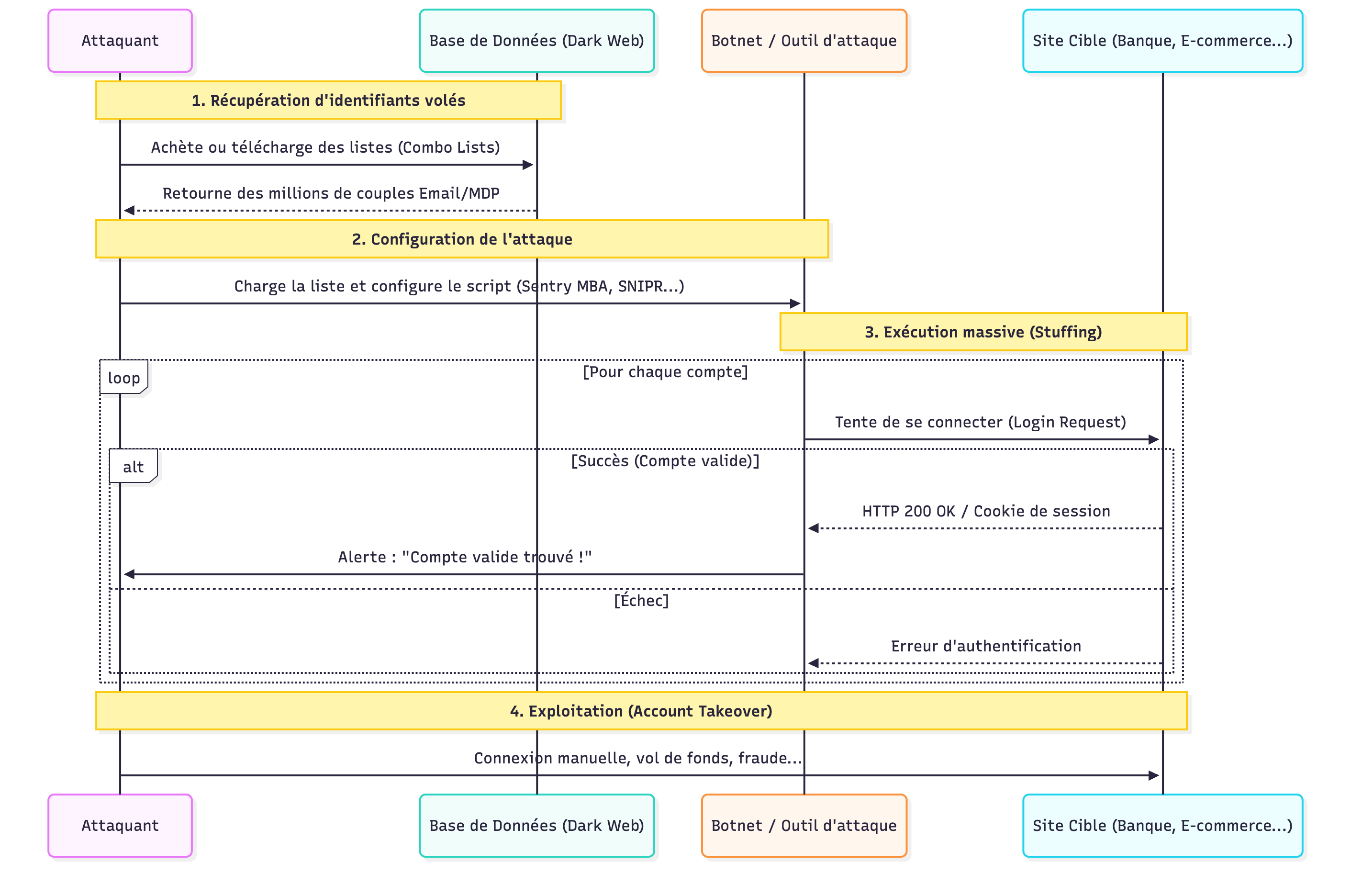

Schéma de l’attaque

Voici un schéma détaillant le flux d’une attaque par Credential Stuffing :

Exemples d’attaques célèbres

Le Credential Stuffing a touché de nombreux géants de l’industrie, prouvant que même les entreprises les mieux protégées ne sont pas à l’abri si leurs utilisateurs n’ont pas de bonnes pratiques.

1. 23andMe (2023)

L’une des attaques les plus marquantes récemment. Des pirates ont accédé à environ 14 000 comptes via du credential stuffing. Cependant, grâce à la fonctionnalité “DNA Relatives” (qui permet de voir ses proches génétiques), ils ont pu aspirer les données personnelles de 6,9 millions d’utilisateurs indirectement.

- Conséquence : Vol massif de données sensibles (origines génétiques, données de santé).

2. Roku (2024)

En 2024, Roku a révélé que plus de 576 000 comptes avaient été compromis via du credential stuffing. Les attaquants n’ont pas piraté les serveurs de Roku, mais ont utilisé des identifiants volés ailleurs.

- Conséquence : Des achats frauduleux d’abonnements et de matériel ont été effectués via les cartes bancaires enregistrées.

3. PayPal (2025)

PayPal a envoyé des notifications à près de 35 000 utilisateurs dont les comptes avaient été accédés par des tiers non autorisés. L’attaque a duré plusieurs jours avant d’être mitigée.

- Conséquence : Accès aux historiques de transactions et données personnelles, bien que PayPal ait affirmé qu’aucune transaction frauduleuse n’avait eu lieu grâce à leurs contrôles internes.

Contre-mesures et Défense

Se protéger contre le credential stuffing nécessite une approche en profondeur (“Defense in Depth”).

Pour les Utilisateurs

- Ne jamais réutiliser les mots de passe : Utilisez un gestionnaire de mots de passe (Bitwarden, 1Password, Dashlane).

- Activer l’authentification multifacteur (MFA) : C’est la protection la plus efficace. Même si l’attaquant a votre mot de passe, il ne pourra pas se connecter sans le second facteur (TOTP, YubiKey).

Pour les Administrateurs et Développeurs

- Authentification Multi-Facteurs (MFA) : Rendre le MFA obligatoire ou fortement incité pour tous les utilisateurs.

- Rate Limiting et WAF : Mettre en place des limites de tentatives de connexion par IP et par compte. Utiliser un Web Application Firewall pour bloquer les outils d’automatisation connus.

- Détection de mots de passe compromis : Lors de la création du compte ou du changement de mot de passe, vérifiez si le mot de passe est présent dans des bases de données de fuites connues (ex: via l’API Have I Been Pwned). Le NIST recommande cette pratique.

- CAPTCHA Intelligent : Utiliser des solutions comme reCAPTCHA v3 ou Turnstile pour distinguer les humains des bots sans friction excessive.

- Fingerprinting de l’appareil : Détecter si une connexion provient d’un nouvel appareil ou d’une localisation inhabituelle et demander une confirmation supplémentaire.

Conclusion

Le Credential Stuffing est une attaque opportuniste mais dévastatrice. Elle exploite la fatigue des utilisateurs face à la gestion des mots de passe. La réponse ne peut pas être uniquement technologique ; elle doit aussi passer par l’éducation des utilisateurs à l’hygiène numérique.