~4 minutes

Après Backstage : la sécurité, vraiment partout

Dans l’article précédent Backstage, nous parlions d’outillage, de plateformes internes.

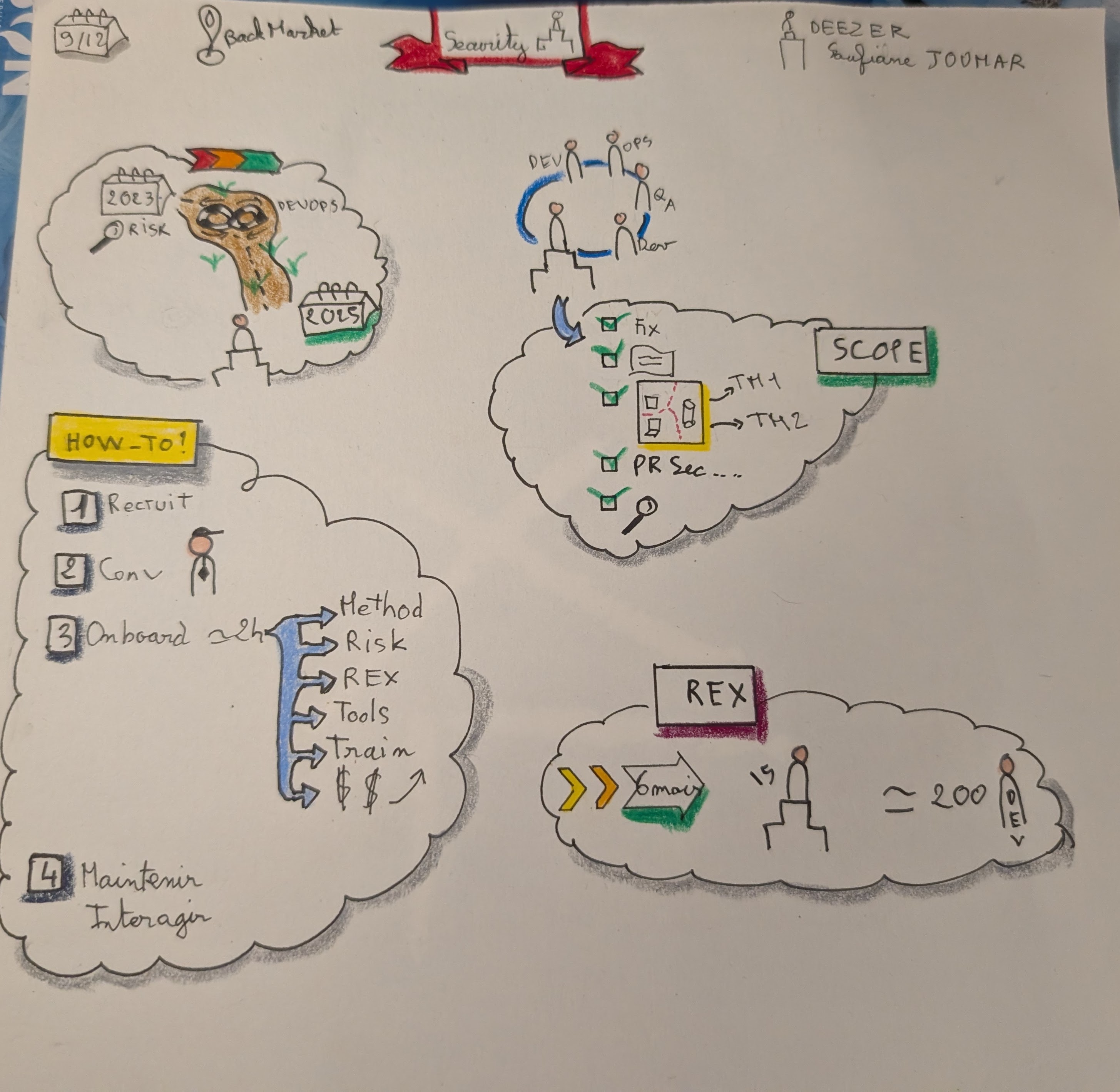

Voici donc la suite de la sketchnote du meetup CNCF Bordeaux #12, avec le second REX de Soufiane Joumar de Deezer sur les Security Champions.

Mais une plateforme, aussi bien pensée soit-elle, ne suffit pas.

Ce REX de Deezer, illustré par la sketchnote ci-dessous, montre très bien ce qui fait la différence à l’échelle :

👉 les Security Champions.

[]

Pourquoi les Security Champions sont devenus indispensables

Dans des contextes de développement :

- Cloud natif (AWS, GCP, Azure)

- Web & APIs

- Mobile

- Embarqué / IoT

- Data & IA

… la surface d’attaque évolue plus vite que les équipes sécurité centrales.

Le modèle historique :

« La sécurité audite à la fin »

est mort.

Nous sommes désormais dans un monde Shift Left, où la sécurité doit :

- commencer dès la conception

- être portée par les équipes produit

- s’intégrer aux chaînes CI/CD

- s’adapter à des rythmes de livraison élevés

📌 C’est exactement là que le rôle de Security Champion prend tout son sens.

Le Security Champion : ni RSSI, ni pentester

Un Security Champion n’est pas :

- un expert sécurité à plein temps

- un auditeur

- un gendarme

C’est :

- un développeur, un ops, parfois un QA

- volontaire

- formé

- reconnu par son équipe

Son rôle :

- être le point de contact sécurité dans l’équipe

- diffuser les bonnes pratiques

- relayer les risques, les incidents, les patterns d’attaque

- aider à prioriser les correctifs

- faire vivre la sécurité au quotidien

👉 En clair : décentraliser la sécurité sans la diluer.

Ce que montre le REX Deezer

La sketchnote met en évidence plusieurs points clés très intéressants.

1. Un contexte réaliste (et risqué)

- Dette technique

- Legacy

- Nouveaux usages (Cloud, DevOps)

- Pression time-to-market

Avec une prise de conscience progressive entre 2023 → 2025 suite a une analyse de risques approfondie: la sécurité ne peut plus être un sujet « à part ».

2. Un programme structuré, pas un gadget

Chez Deezer, le programme Security Champions repose sur des fondations solides :

Recrutement

- volontariat

- profils variés (dev, ops, QA)

- motivation > expertise initiale

Onboarding

- formation sécurité progressive

- compréhension des risques réels

- lien avec les incidents passés (REX)

Animation & maintien

- échanges réguliers

- contenu actionnable

- reconnaissance explicite du rôle

📌 Point important : le programme est vivant.

3. Scope clair et réaliste

La sketchnote insiste sur un élément clé : le scope.

Un Security Champion :

- ne fait pas tout

- ne remplace pas l’équipe sécurité

- agit sur des périmètres précis :

- PR Security

- Threat Modeling (TH1 / TH2)

- Correctifs prioritaires

- Bonnes pratiques OWASP

👉 C’est exactement l’approche recommandée par l’OWASP.

Alignement avec les standards reconnus

OWASP – Security Champions Playbook

L’OWASP décrit très clairement ce modèle dans son guide officiel 🔗

On y retrouve :

- la notion de champion local

- l’importance de la formation continue

- l’ancrage dans les équipes produit

SAFE (Scaled Agile Framework)

Dans SAFE, la sécurité est un shared responsibility🔗

Les Security Champions :

- participent aux PI Planning

- contribuent aux architectures sécurisées

- rendent la sécurité compatible avec l’agilité à l’échelle

Cloud Security Alliance (CSA)

Pour les environnements cloud et multi-cloud 🔗

La CSA met en avant :

- la sécurité by design

- la responsabilité partagée

- l’intégration des contrôles dans les pipelines

👉 Sans relais dans les équipes, ces principes restent théoriques.

DevSecOps réel, pas marketing

Ce REX illustre très bien une réalité souvent oubliée :

DevSecOps ≠ ajouter un scanner SAST

Le DevSecOps réel, c’est :

- des humains formés

- des outils bien intégrés

- des retours d’expérience partagés

- une culture sécurité distribuée

Les Security Champions sont le liant entre :

- l’équipe sécurité centrale

- les équipes produit

- les plateformes internes (Backstage, CI/CD, observabilité)

Et l’IA dans tout ça ?

Dans un contexte moderne, les Security Champions deviennent aussi des relais sur :

- risques IA (prompt injection, data leakage)

- sécurité des modèles

- usage responsable des LLM dans les dev tools

- protection des secrets et datasets

Un sujet encore peu industrialisé, mais qui suit exactement le même chemin que le Cloud il y a quelques années.

Conclusion : penser système, pas héros

Le message clé de ce REX Deezer est simple :

La sécurité à l’échelle n’est pas une question d’outils ou de talents isolés, mais de système.

Les Security Champions :

- rendent la sécurité scalable

- créent un feedback loop permanent

- transforment la sécurité en avantage produit

Et surtout : ils parlent le langage des équipes.

Un grand merci à Soufiane Joumar pour ce partage d’expérience très instructif !