⏱️

Temps de lecture estimé

~2 minutes

~2 minutes

Description

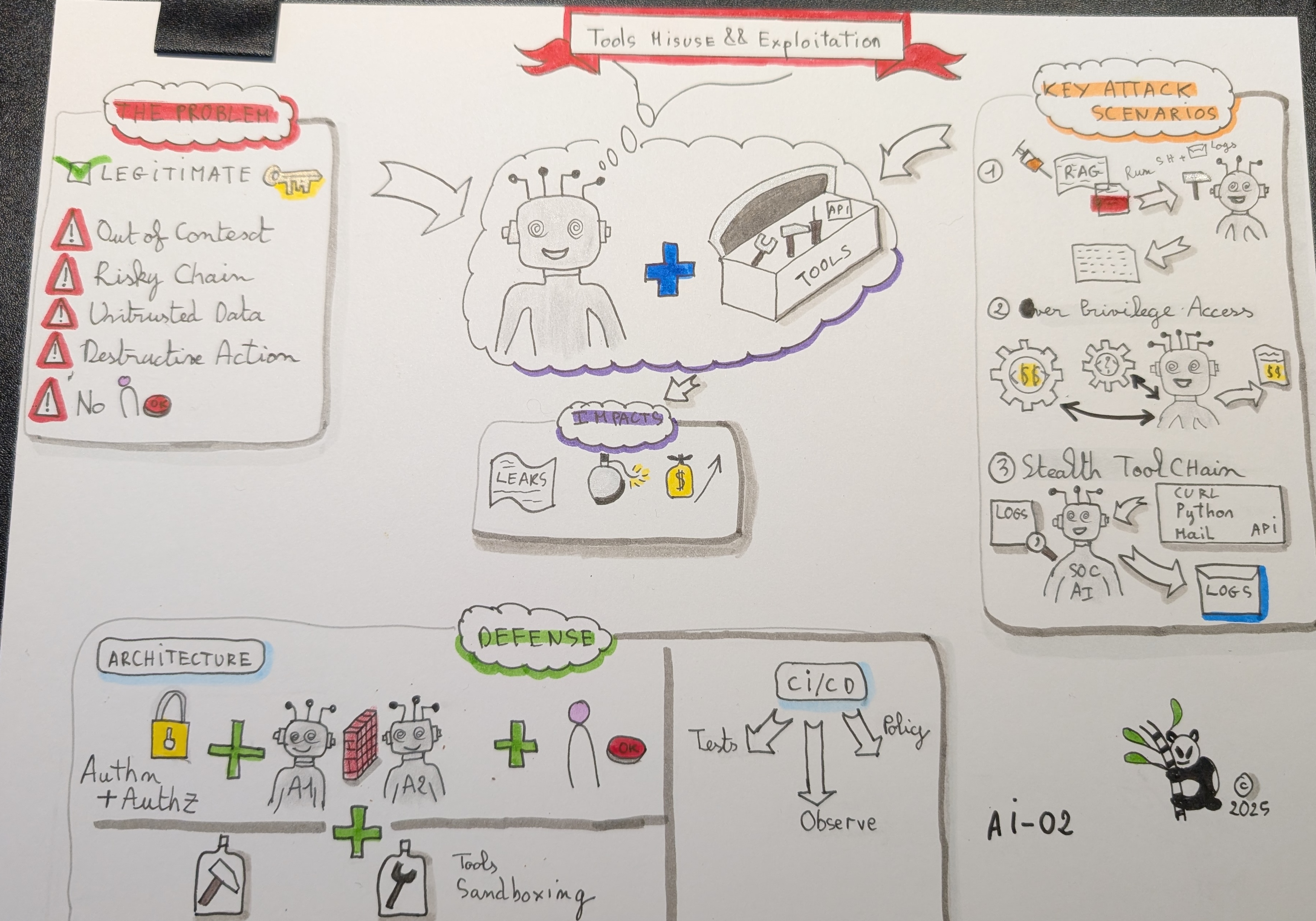

Le risque Tool Misuse & Exploitation survient lorsqu’un agent IA abuse d’outils pourtant légitimes (API, shell, cloud, email, CRM, CI/CD, bases de données) de manière non prévue, dangereuse ou détournée.

L’agent agit généralement dans le périmètre de ses autorisations, mais :

- applique un outil hors contexte,

- chaîne plusieurs outils de façon risquée,

- relaie des paramètres issus de données non fiables,

- ou déclenche des actions destructrices sans validation humaine.

Ce risque est l’évolution agentique de LLM06:2025 – Excessive Agency et correspond à la menace

T02 – Tool Misuse dans le guide OWASP Agentic AI Threats & Mitigations .

[]

Analyse STRIDE

| Catégorie | Impact dans un contexte agentique |

|---|---|

| 🎭 Spoofing | Faux outils, faux descripteurs, typosquatting (MCP, plugins) |

| 🛠️ Tampering | Paramètres d’outils injectés ou modifiés |

| 🚫 Repudiation | Absence de logs exploitables par outil |

| 📢 Information Disclosure | Exfiltration via email, API, DNS, cloud |

| 🛑 Denial of Service | Boucles d’appels API, explosion des coûts |

| 👑 Elevation of Privilege | Chaînage d’outils menant à des actions admin |

Scénarios d’attaque

| Scénario | Vecteur | Impact |

|---|---|---|

| Injection → Pivot | Document RAG piégé (PDF) | Exfiltration via outil shell local |

| Outil sur-privilégié | Agent support avec accès API complet | Remboursement frauduleux ou destruction |

| Tool Chaining Furtif | Lecture logs → Envoi Email | Exfiltration invisible (EDR blind spot) |

| Exfiltration DNS | Outil “ping” détourné | Fuite de données via requêtes DNS |

Mitigation

Architecture

| Composant | Mesure de sécurité | Outil / Standard |

|---|---|---|

| Least Agency | Restreindre les outils au strict nécessaire | Allowlist stricte |

| Séparation des tâches | Planification vs Validation vs Exécution | Pattern “Human-in-the-loop” |

| Validation Humaine | Approbation obligatoire pour actions critiques | |

| Sandboxing | Isolation filesystem, réseau, syscalls |

CI/CD – Contrôles & outils

| Phase | Action | Outils recommandés |

|---|---|---|

| 🏗️ Build / Test | Tests de chaînage d’outils | garak |

| 🧪 Fuzzing | Prompt & tool fuzzing | promptfoo |

| 🔍 SAST | Détection d’appels dangereux | Semgrep |

| ☁️ Infra / IaC | Scans Terraform & Audit IAM | Checkov, tfsec, Prowler |

| 🔑 Secrets | Détection de fuites de secrets | Gitleaks, TruffleHog |

| 🛡️ Runtime | Sandboxing & Isolation | gVisor, Firecracker |

| 👮 Policy | Intent Gate & Restrictions | OPA / Rego |

| 👁️ Observability | Logs, Quotas & Alertes | - |