⏱️

Temps de lecture estimé

~3 minutes

~3 minutes

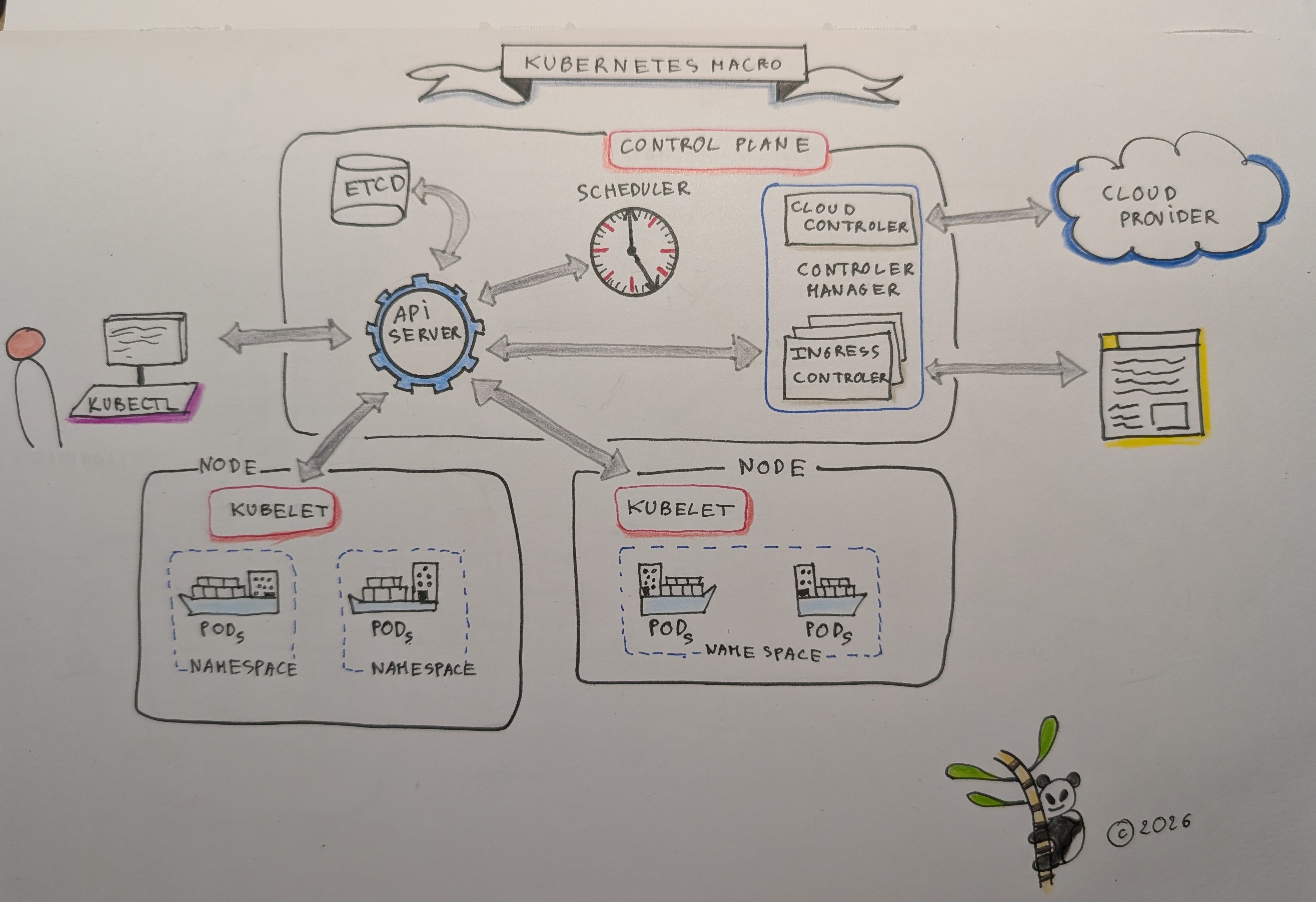

Dans l’article précédent, nous avons exploré l’histoire et commencé a détailler les concepts clefs de l’architecture de Kubernetes. Nous allons maintenant approfondir les principaux objets Kubernetes, leurs rôles, risques associés et comment les sécuriser.

Reprenons la vue d’ensemble de l’architecture Kubernetes et entrons dans le détail des différents composants.

📚 Guide Complet — Articles Détaillés

Ce guide de sécurité est structuré en 10 articles dédiés, chacun approfondit un composant clé avec :

- Description & Rôle : Explication de la fonction

- CVEs Connus : Vulnérabilités connues publiques

- Analyse STRIDE : Modèle de menace systématique

- Best-Practices : Recommandations de sécurité minimales

| Composant | Criticité |

|---|---|

| 🔐 ETCD | 🔴 Critique |

| 🖥️ API Server | 🔴 Critique |

| 👤 RBAC | 🔴 Critique |

| 📦 Secrets & ConfigMaps | 🔴 Élevé |

| 🐳 Pods | 🟡 Moyen |

| 🎛️ Controllers | 🟡 Moyen |

| 📍 Scheduler | 🟡 Moyen |

| 🌐 Services | 🟡 Moyen |

| 🏢 Namespaces | 🟠 Faible |

| 💾 Volumes | 🟠 Faible |

A Retenir

Résumé Exécutif Sécurité Kubernetes

Composants Critiques (Ordonnés par Risque)

- ETCD — Perte = destruction du cluster. Protection maximale requise.

- API Server — Accès = contrôle total. Authentification/TLS strict.

- RBAC — Fondation de la sécurité. Revue régulière obligatoire.

- Secrets/ConfigMaps — Chiffrement au repos NON OPTIONNEL.

- Pods — Unités d’exécution. SecurityContext strict sur tous les pods.

5 Contrôles Minimaux Non-Négociables

- ✅ Chiffrement au repos : etcd + Secrets chiffrés via

--encryption-provider-config - ✅ TLS mutuels : API Server ↔ etcd, client ↔ API Server

- ✅ RBAC strict : Principle of Least Privilege, audit régulier

- ✅ Network Policies : deny-all par défaut, whitelist explicite

- ✅ Admission Controllers : valider les SecurityContext, images, ressources

Matrice de Sécurité STRIDE par Composant

| Composant | Spoofing | Tampering | Repudiation | Info Disclosure | DoS | Elevation |

|---|---|---|---|---|---|---|

| API Server | 🔴 Élevé | 🔴 Élevé | 🟡 Moyen | 🔴 Élevé | 🟡 Moyen | 🔴 Critique |

| ETCD | 🔴 Critique | 🔴 Critique | 🔴 Élevé | 🔴 Critique | 🔴 Critique | 🔴 Critique |

| RBAC | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟠 Faible | 🔴 Critique |

| Pods | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen |

| Secrets | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🔴 Élevé | 🟠 Faible | 🔴 Élevé |

| Services | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen |

| Volumes | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen | 🟡 Moyen |

Checklist de Déploiement Sécurisé

- Chiffrement etcd activé

- TLS mutuels API Server ↔ tous les composants

- RBAC minimal par ServiceAccount

- Network Policies (deny-all + whitelist)

- SecurityContext strict sur tous les Pods

- Admission Controllers active (Pod Security Standards, image scan)

- Secrets externalisés (Vault, Sealed Secrets)

- Audit logging complet (API Server + etcd)

- Monitoring & alertes (API errors, pod restarts, secret access)

- Scan des images CVE + image signing

- Backup daily etcd snapshots (chiffré)

- Rotation secrets mensuels minimum

Ressources de Suivi

- CIS Kubernetes Benchmark

- Kubernetes Security Best Practices officielles

- NIST Secure Software Development Framework (SSDF)